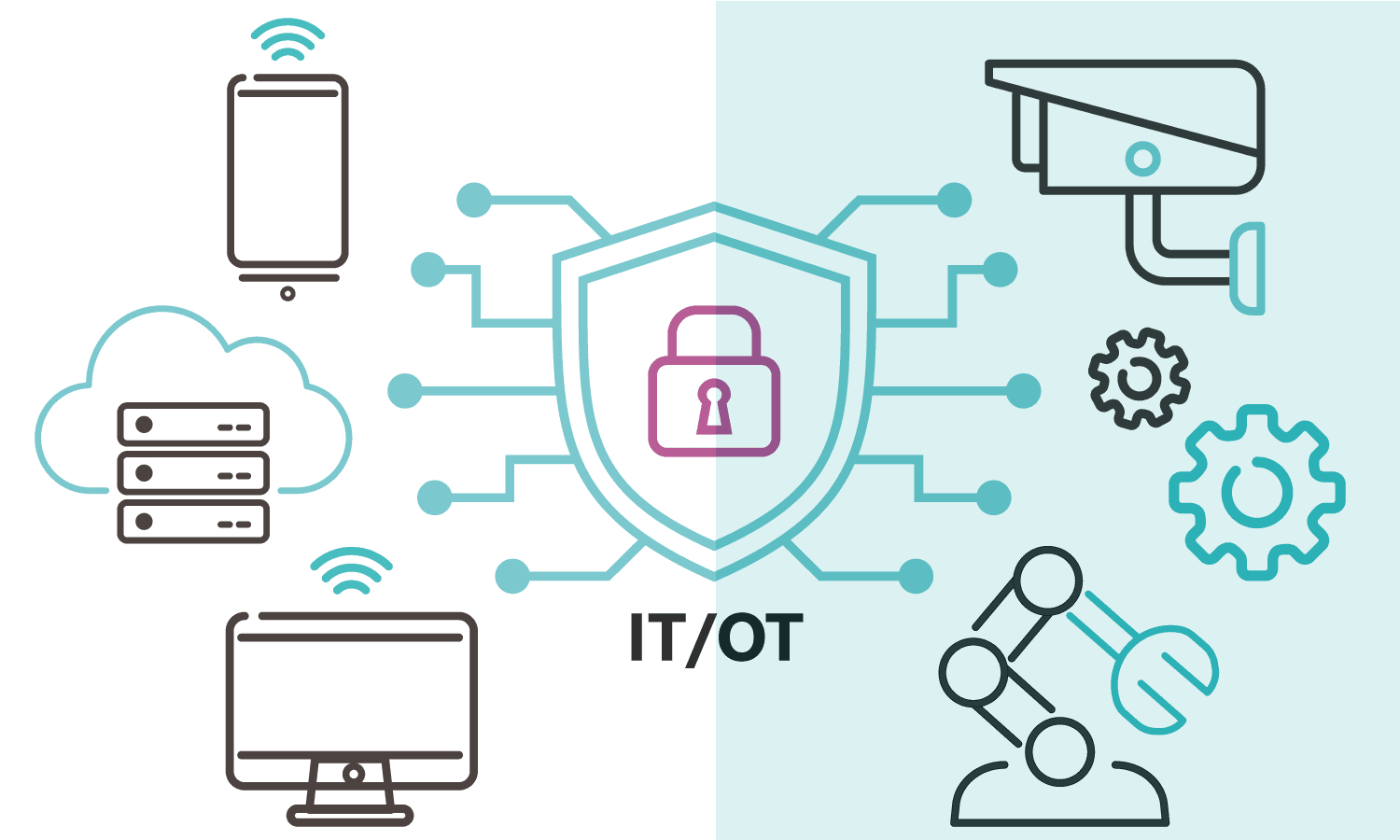

Die Integration von IT- und OT-Sicherheit ist für die Resilienz der öffentlichen Infrastruktur entscheidend. IT-Sicherheit schützt digitale Daten und Netzwerke, während OT-Sicherheit physische Systeme und Prozesse essentieller Dienste wie Energie, Wasser und Verkehr absichert. Diese Synergie ist unerlässlich, um die Herausforderungen der digitalen Transformation zu meistern und die öffentliche Infrastruktur gegen Cyberbedrohungen robust zu machen. Ein integrierter Sicherheitsansatz, der präventive und proaktive Maßnahmen kombiniert, sichert die Kontinuität kritischer Dienste und schützt sensible Informationen.

Die audako Plattform bietet maßgeschneiderte Lösungen, die IT und OT in der öffentlichen Infrastruktur verbinden, die digitale Transformation sicher vorantreiben und die Zuverlässigkeit öffentlicher Dienste stärken.

Wir bieten darüber hinaus ein vollständiges Spektrum an IT- und OT-Sicherheitsdienstleistungen, um unseren Kunden umfassenden Schutz und maximale Sicherheit für ihre Anlagen zu gewährleisten.